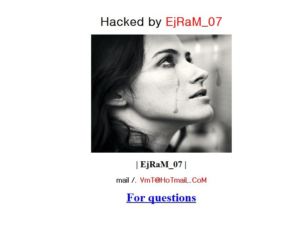

In letzter Zeit häufen sich die Meldungen über Blogs die gehackt wurden. Heute früh viel mir auf, dass der Blog meines Schwagers gehackt wurde und schnell schossen mir die Gedanken wie Datenbank-Backup und FTP-Backup durch den Kopf. Die nächsten Gedanken waren wenn er kein Backup hat dann könnte jahrelange Arbeit hier zunichte gemacht worden sein. Mal ganz abgesehen das der Suchende die Webseite nicht vorfindet und das Image des Betreibers beschädigt werden könnte, weil unter anderem Viren, Trojaner und vieles mehr von seiner Seite aus dann den Weg auf andere Computer finden könnte. Das Scenario ist mit steigender Anzahl der Besucher eher nicht weiter auszumalen und besser ich lasse die Gedanken von solch einem Scenario. Das alles noch gut ausging ist unter sie-web.de nun wieder zu sehen. Die Seite läuft wieder und auch die Sicherheit wurde nun überarbeitet.

In letzter Zeit häufen sich die Meldungen über Blogs die gehackt wurden. Heute früh viel mir auf, dass der Blog meines Schwagers gehackt wurde und schnell schossen mir die Gedanken wie Datenbank-Backup und FTP-Backup durch den Kopf. Die nächsten Gedanken waren wenn er kein Backup hat dann könnte jahrelange Arbeit hier zunichte gemacht worden sein. Mal ganz abgesehen das der Suchende die Webseite nicht vorfindet und das Image des Betreibers beschädigt werden könnte, weil unter anderem Viren, Trojaner und vieles mehr von seiner Seite aus dann den Weg auf andere Computer finden könnte. Das Scenario ist mit steigender Anzahl der Besucher eher nicht weiter auszumalen und besser ich lasse die Gedanken von solch einem Scenario. Das alles noch gut ausging ist unter sie-web.de nun wieder zu sehen. Die Seite läuft wieder und auch die Sicherheit wurde nun überarbeitet.

Was war passiert?

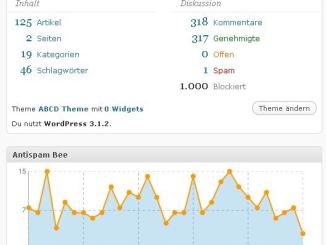

Mein Schwager hatte den Beitrag Better WP Security, die Sicherheit im Blog erhöhen in seinem Blog umsetzen wollen. Das Plugin soweit konfiguriert und dann aber noch offene Fragen gehabt und deshalb das Plugin erst mal wieder deaktiviert. Das Plugin Limit Login Attempts hatte er vorher installiert gehabt aber dann nicht wieder aktiviert! Eben einfach vergessen! Das vergessen wurde nun mit viel Schweiß, Nerven und Bier von mir bezahlt!

Wie kam der Angreifer in das Backend von WordPress?

Ich glaube zu wissen wie der Angreifer in WordPress kam! Er hatte ein Wörterbuch bzw. Namensliste und selbst wenn er die nicht hatte im Blog selber steht unter dem Beitrag immer die Autorenbox und darin meist der Author selbst mit Link zu allen seinem Beiträgen im Blog! Im Link steht dann der Name des Logins! So oder so, er bekommt den Namen des Admin´s raus ohne zusätzliche Plugins ist der Betreiber des WordPress Blogs hier verloren.

Um das Passwort zu hacken gab es schon zu den Anfangszeiten des Internets eine Methode um das Passwort zu bekommen. Sie hieß Brutforce und dabei wurden von 1 bis 1000… alle Zahlen durchgetestet und alle Buschstaben wie AA, AB, AC usw. Das ganze kombiniert so das dann ein kleines Zahlwerk sozusagen aus Zahlen, Buchstaben und Sonderzeichen so lange durchprobierte bis das Passwort gefunden wurde. Ziemlich einfach war damals ein Hack auf einen Mailaccount mit Programmen wie Brutus A…. Gestoppt wurde diese Art der Angriffe durch die Provider selber die nur eine bestimmte Anzahl an Fehler-Logins zu ließ. Genau so versuchen das Plugins wie Better WP Security oder Limit Login Attempts auch heute noch das Problem der Logins zu lösen. Wer sich mit eine bestimmte Anzahl an fehlerhaften Logins verdächtig macht wird einfach nicht mehr der Zugang zum Login gewährt.

Der Angreifer hat also den Loginnamen im Blog selber gesucht oder den eben per Wörterbuch oder Brutforce herausgefunden. Da WordPress die Fehlermeldung Benutzernamen falsch zurück gab suchte es also weiter im Wörterbuch oder per Brutforce bis er den richtigen Loginnamen hatte. Wie gesagt an den Namen zu kommen ist relativ simpel da zwar der Name von Admin in irgend einen anderen geändert wird aber vergessen wird das die Theme den Namen häufig in der Authorenbox oder im Betrag selber ausgibt und zwar dort wor steht wer den Beitrag geschrieben hat. Meist ist wie gesagt ein Link unter dem Namen versteckt und der ist dann der Login-Name.

Der Angreifer hat also den Loginnamen im Blog selber gesucht oder den eben per Wörterbuch oder Brutforce herausgefunden. Da WordPress die Fehlermeldung Benutzernamen falsch zurück gab suchte es also weiter im Wörterbuch oder per Brutforce bis er den richtigen Loginnamen hatte. Wie gesagt an den Namen zu kommen ist relativ simpel da zwar der Name von Admin in irgend einen anderen geändert wird aber vergessen wird das die Theme den Namen häufig in der Authorenbox oder im Betrag selber ausgibt und zwar dort wor steht wer den Beitrag geschrieben hat. Meist ist wie gesagt ein Link unter dem Namen versteckt und der ist dann der Login-Name.

Wenn der Angreifer nun den Loginnamen hat, dann muss er nur noch das Passwort per Wörterbuch oder eben Brutforce herausfinden. Hier wird auch der Angreifern nicht gleich aufgehalten, da bei heutigen Internetzugängen mit Geschwindigkeiten jenseits von gut und böse innerhalb kürzester zeit viele Anfragen gestellt werden können um das Passwort zu erraten. Da sowas automatisiert erfolgt denke ich das das kleinste übel ist!

Zugegeben muss ich sagen das der Angreifer im Blog selber nicht viel zerstört hat und sich vielmehr Zugang zum Backend verschafft und die Theme sprich die index.php geändert hat. Da aber keiner weiß was er noch alle gemacht und oberflächlich nichts zu sehen ist, habe ich WordPress incl. Theme vorsorglich neu hochgeladen! Dem Angreifer ging es wohl weniger um Zerstörung als vielmehr darum sein religöses Gedankengut zu verbreiten siehe dem Link der dann auf der Seite zu finden war!

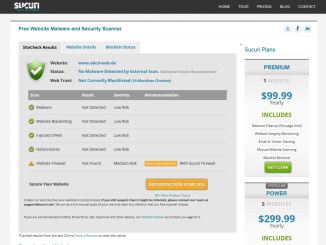

In diesem Sinne, liebe WordPress Betreiber sichert eure WordPress Blogs ab! Installiert euch entweder ein Plugin wie Better WP Security bzw. Limit Login Attempts oder sorgt für Sicherheit im WordPress Blog in dem ihr den Ordner wp-admin durch die .htaccess schützt. Google hilft euch dabei sicher weiter … .

Hej Daniel,

Sascha hatte mal vor einiger Zeit einen sehr hilfreichen Beitrag darüber geschrieben, wie man ganz einfach den Benutzernamen (der ja nicht unbedingt der Autorenname sein muss) herausfinden und dadurch natürlich auch missbrauchen kann.

Hier der Beitrag dazu: http://gesichtet.net/2012/12/gefahrenquelle-schliessen-wordpress-benutzername-fuer-jeden-einsehbar/

Seitdem leite ich per .htaccess bei Eingabe des Links „http://www.deine-blogadresse.de/?author=1“ einfach auf meine Sitemap um.

Lieben Gruß

Sylvi

Sicher hast du recht das der Benutzername nicht unbedingt der Autorenname sein muss aber am Ende macht es einem die Theme doch recht einfach und wie im Beitrag http://gesichtet.net/2012/12/gefahrenquelle-schliessen-wordpress-benutzername-fuer-jeden-einsehbar/ zu lesen ist lässt es sich ja wenn der Benutzername nicht unbedingt der Autorenname ist recht schnell herausfinden. Ich werde das gleich mal bei mir unterbinden, damit Problem gleich mal erledigt ist! Danke für den Link nochmal Silvia!

Muha toller Tip mit der Sitemap! Die werden jetzt auch umgeleitet! Super Tip!

Hihi … ja der Tipp von Sascha ist echt Gold wert. Und wir bieten unseren Besuchern – selbst wenn sie unsere Seite hacken wollen – noch einen tollen Service. :mrgreen:

Gruß Sylvi

Was hat jetzt mehr schweiß gekostet? Deine Frau beim Schreiben dieses Beitrages (der sicher für viele WordPress Blogger Gold wert sein dürfte) zu schreiben, oder meine Theme neu hochzuladen?

Egal du weßt ich bin dir unendlich dankbar für deine Hilfe, und wenn ich das nächste Mal in Freiberg vorbeischneie, habe ich zumindest das verbrauchte Bier im Gepäck. :)

Den Satz kannst du mehr als Floskel sehen! :-)

Das du dankbar bist weis ich doch! Das mit dem Bier das nehme ich aber trotzdem an, da sag ich doch nicht nein!